Si está utilizando un servicio VPN o planea obtener uno, hay ciertas características que debe comprender para aprovecharlo al máximo. Algunas de estas características son solo trucos de marketing y los proveedores de VPN a menudo les cambian el nombre para que suenen más vendibles. Pero hay otras características que forman el núcleo de una VPN, y es importante asegurarse de que funcionen bien.

La mayoría de los servicios de VPN vienen con funciones importantes activadas de forma predeterminada, por lo que no tendrá que tocarlas ni configurarlas usted mismo. Sin embargo, hay un puñado de características que puede modificar para que sean más útiles para su caso de uso específico.

Entonces, ¿cuáles son estas funciones de VPN y cómo funcionan?

cómo cancelar la prueba gratuita audible

1. Cifrado

Una de las funciones principales de una VPN es bloquear los intentos de usuarios no autorizados de interceptar, leer o alterar el contenido de su tráfico de Internet. Lo logra convirtiendo sus datos reales en un formato ilegible y codificado a través de un proceso llamado encriptación.

Los datos están protegidos mediante una clave de cifrado configurada solo por usuarios autorizados. Para descifrar los datos, necesitará una clave de descifrado similar.

Una VPN encripta sus datos cuando ingresa a través de su túnel y luego los vuelve a convertir al formato original en el otro extremo.

Hay tres tipos de técnicas de cifrado que utilizan la mayoría de las VPN. Estos son:

i. Cifrado simétrico

El cifrado simétrico es una forma antigua de cifrado que utiliza un algoritmo para transformar datos. La 'clave' es un factor en el algoritmo que cambia todo el resultado del cifrado. Tanto el remitente como el receptor utilizan la misma clave para cifrar o descifrar datos.

Estos algoritmos agrupan datos en una serie de cuadrículas y luego cambian, intercambian y codifican el contenido de las cuadrículas usando la clave. Esta técnica se denomina cifrado de bloques y constituye la base de los sistemas de cifrado de claves de uso frecuente, incluidos AES y Blowfish.

- AES:

los Sistema de cifrado avanzado o AES es un cifrado de bloque encargado por el gobierno de EE. UU. y utilizado por la mayoría de los servicios de VPN en todo el mundo. Divide los flujos de datos en una matriz de 128 bits, lo que equivale a 16 bytes.

La clave puede tener una longitud de 128, 192 o 256 bits, mientras que los bloques son cuadrículas de 4x4 bytes. Si no está familiarizado con las unidades de datos, debe aprender a distinguir los bits y los bytes .

La longitud de la clave determina el número de rondas de cifrado o los pases de transformación. Por ejemplo, el AES-256 realiza 14 rondas de encriptación, lo que lo hace extremadamente seguro.

- pez globo:

Los usuarios que desconfían de la seguridad que ofrece AES utilizan Blowfish. Utiliza un algoritmo de código abierto, por lo que también se incluye en el sistema OpenVPN de código abierto.

Sin embargo, a nivel técnico, Blowfish es más débil que AES, ya que utiliza un bloque de 64 bits, la mitad del tamaño de la red AES. Esta es la razón por la que la mayoría de los servicios de VPN prefieren AES a Blowfish.

ii. Cifrado de clave pública

Una falla obvia del sistema de cifrado simétrico es que tanto el remitente como el receptor deben tener la misma clave. Deberá enviar la clave al servidor VPN para iniciar la comunicación. Si los interceptores de alguna manera adquieren la clave, pueden descifrar todos los datos cifrados con ella. Public Key Encryption ofrece una solución al riesgo de seguridad en la transmisión de claves.

Los sistemas de cifrado de clave pública utilizan dos claves, una de las cuales se hace pública. Los datos cifrados con la clave pública solo se pueden descifrar con la clave de descifrado correspondiente y viceversa.

iii. hash

Hashing es el tercer método de cifrado utilizado por las VPN. Utiliza un algoritmo hash seguro (SHA) para preservar la integridad de los datos y confirmar que provienen de la fuente original.

SHA es parte de la biblioteca OpenSSL utilizada por la mayoría de las VPN. En los algoritmos hash, el proceso hash se utiliza para recuperar el certificado y confirmar que los datos del certificado han sido enviados por la autoridad certificadora en lugar de algún interceptor.

2. Túnel dividido

El túnel dividido es una característica popular de VPN que le permite elegir qué aplicaciones proteger con la VPN y qué aplicaciones pueden funcionar normalmente. Es una característica útil que lo ayuda a mantener privado parte de su tráfico de Internet y enruta el resto a través de la red local.

Túnel dividido puede ser una herramienta útil para ahorrar algo de ancho de banda, ya que solo envía una parte de su tráfico de Internet a través del túnel. Por lo tanto, si tiene datos confidenciales para transferir, puede protegerlos sin experimentar el inevitable retraso en otras actividades en línea causado por la VPN.

3. Límites de datos y ancho de banda

Los límites de datos y ancho de banda son límites que determinan la cantidad de datos que puede transferir o el ancho de banda que puede usar a la vez. Los servicios de VPN usan límites de datos y ancho de banda para controlar la cantidad y la tasa de flujo de datos a través de la red.

Es importante que los proveedores de servicios VPN mantengan los límites para evitar la congestión y las interrupciones de la red. Sin embargo, los proveedores de servicios premium con amplias infraestructuras como ExpressVPN, NordVPN, PIA y Surfshark no imponen límites de datos ni de ancho de banda en el uso.

4. Política de no registros

La política de cero registros o cero registros es la promesa de una VPN de nunca mantener un registro de las actividades en línea de un usuario. La política de cero registros es un punto de venta importante para las VPN, ya que es una de las razones principales por las que las personas usan VPN en primer lugar.

juegos de dos gratis descargar la versión completa

No muchas VPN ofrecen un servicio completo de cero registros e incluso aquellas con reclamos estrictos de no registros tienden a almacenar algunos registros. Si no está seguro de qué VPN elegir para un servicio verdaderamente sin registros, busque aquellos que usan servidores solo de RAM. Dichos servidores guardan datos temporales que se borran cuando se apaga el hardware.

5. Conexiones simultáneas de dispositivos

Las conexiones simultáneas de dispositivos se refieren a la cantidad de dispositivos que pueden conectarse a una VPN al mismo tiempo. La mayoría de las VPN imponen un límite a las conexiones simultáneas y solo unas pocas pueden admitir conexiones ilimitadas a la vez.

Una cosa que debe recordar con las conexiones de varios dispositivos es que puede instalar la VPN en tantos dispositivos como desee, pero no puede ejecutarlos en todos los dispositivos a la vez.

6. Interruptor de apagado

A Interruptor de eliminación de VPN es una función que desconecta su dispositivo de Internet si su conexión VPN se cae inesperadamente. Es una función VPN vital que le impide enviar datos fuera del túnel VPN seguro.

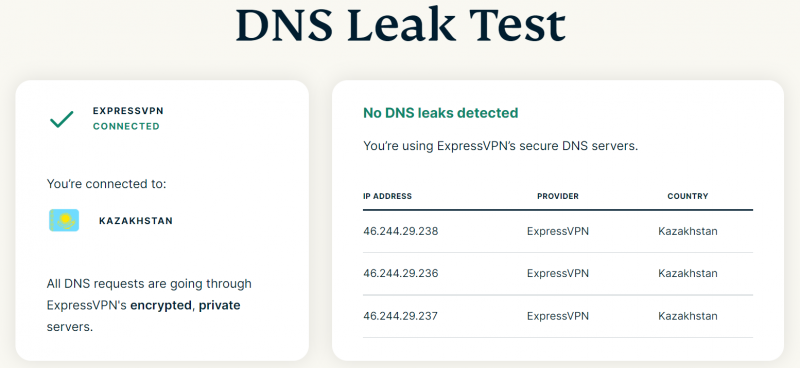

7. Protección contra fugas

El objetivo principal de usar una VPN es ocultar su dirección IP real de miradas indiscretas. Pero a veces, su dirección IP original puede revelarse, exponiendo su ubicación, historial de navegación y actividad de Internet en línea. Tal incidente se conoce como fuga de IP o fuga de VPN, y supera el propósito de usar una VPN.

Muchas de las mejores VPN tienen protección contra fugas de IP/DNS integrada que está habilitada de forma predeterminada. También ofrecen herramientas para verificar su IP real y la dirección que le asignó la VPN. Con una conexión VPN activa, las dos direcciones IP no deberían coincidir.

8. IP aleatoria

La reproducción aleatoria de IP es una función de privacidad de VPN que aleatoriza su dirección IP. Una VPN lo hace al volver a conectarlo a un servidor VPN diferente después de un intervalo determinado. La mayoría de las VPN permiten a los usuarios configurar la frecuencia de reproducción aleatoria desde cada 10 minutos hasta una vez por hora o por día.

Obtenga anonimato premium con una VPN

Con el aumento de las amenazas a la seguridad, las VPN se han convertido en herramientas indispensables para lograr la protección. Al elegir una VPN, su principal prioridad debe ser un servicio con una política estricta de cero registros y funciones de seguridad como un interruptor de interrupción de VPN y protección contra fugas.

Al comprender la jerga de VPN y cómo funcionan las diversas funciones, podrá elegir un servicio VPN que se ajuste a sus necesidades.